在远程办公、网络威胁不断演变以及 IT 环境日益复杂的时代,如何使用 Cloudflare Zero Trust 保护您的基础设施已成为一个日益重要的话题。传统的基于边界的安全模型已不再适用。企业正在转向一种即使在网络内部的用户也不会自动获得访问权限的模型。

Cloudflare Zero Trust 提供可扩展且强大的解决方案,使企业能够实施身份感知访问控制、保护内部资源并实现安全的远程访问,而无需依赖传统 VPN。本文将指导您了解 Cloudflare Zero Trust 的基础知识、其工作原理以及如何为小型团队和大型企业有效地部署它。

目录

切换什么是 Cloudflare Zero Trust?

Cloudflare Zero Trust 是一个现代安全框架,旨在在授予任何资源访问权限之前验证每个用户、设备和请求,无论其网络位置如何。这种方法用身份驱动的架构取代了过时的基于边界的模型,从而显著降低了违规风险并限制了内部威胁的暴露。

如果您想知道如何使用 Cloudflare Zero Trust 来确保安全,答案就在于其核心原则:默认不信任任何人。每次访问尝试都必须满足严格的身份验证、授权和设备状态要求。这确保即使是内部用户也受到与外部连接相同的严格审查,从而在所有端点和服务之间创建一致且安全的环境。

核心功能:

应用程序级访问策略

无需 VPN 即可实现安全远程访问

基于身份的访问控制(Google、Azure AD、GitHub 等)

设备状态强制执行(操作系统版本、防病毒软件等)

流量记录和分析

与现有基础设施无缝集成

为什么要使用零信任?

现代组织通常依赖于混合劳动力和多云环境。传统的安全模型信任网络内的一切,已无法应对用户和威胁的动态变化。零信任有助于:

防止未经授权的横向移动

最大限度地减少凭证滥用

提高访问可见性和合规性

消除对脆弱的周边防火墙的依赖

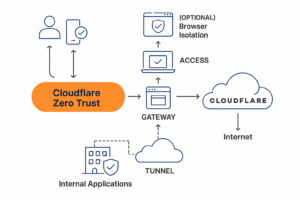

Cloudflare 零信任架构概述

Cloudflare 的零信任平台结合了几个基本组件:

使用权:控制对内部或私人应用程序的访问

网关:通过过滤 DNS 和 HTTP 流量来保护设备

隧道:无需打开端口即可安全地向互联网公开服务

浏览器隔离 (可选):远程渲染网站以获得额外保护

所有流量都经过 Cloudflare 的全球边缘,无论用户位于何处,都始终应用零信任规则。

逐步设置 Cloudflare Zero Trust

1. 创建 Cloudflare 帐户并启用零信任

首先在 Cloudflare Zero Trust 官方门户上注册:

https://developers.cloudflare.com/cloudflare-one

注册后:

设置您的组织名称

验证您的电子邮件

设置您的身份提供者

2. 添加域名并路由流量

为了保护应用程序的安全,您的域必须通过 Cloudflare 进行管理:

添加您的域名

更改您的 DNS 记录以指向 Cloudflare 的名称服务器

一旦 DNS 处于活动状态,所有流量都可以被 Cloudflare 过滤和保护。

3.部署Cloudflare隧道

Cloudflare Tunnel(以前称为 Argo Tunnel)允许您无需打开防火墙端口即可公开内部服务。

wget https://github.com/cloudflare/cloudflared/releases/latest/download/cloudflared-linux-amd64.deb sudo dpkg -i cloudflared-linux-amd64.deb cloudflared tunnel login cloudflared tunnel create internal-app

然后配置你的隧道:

# /etc/cloudflared/config.yml 隧道:内部应用程序凭据文件:/root/.cloudflared/internal-app.json 入口:- 主机名:app.example.com 服务:http://localhost: - 服务:http_status:404

启动隧道:

cloudflared 隧道路由 dns 内部应用程序 app.example.com cloudflared 隧道运行内部应用程序

您的内部服务现在可以通过以下方式安全访问 https://app.example.com

4.配置访问策略

隧道运行后,您可以使用访问策略保护它:

前往 访问 > 应用程序

点击 添加应用程序

选择 自托管

定义规则(例如,只有具有

@company.com领域)可选择强制执行 MFA、基于国家/地区的访问或设备检查

仪表板中提供访问日志和实时用户监控。

真实用例

安全的内部工具:保护管理面板、开发环境和暂存站点免受未经授权的访问

远程团队支持:允许安全访问应用程序,而无需公开它们或依赖传统 VPN

提高合规性:强制执行设备检查和 SSO,以符合行业法规(SOC 2、ISO 27001)

日志记录和监控

Cloudflare Zero Trust 提供对访问事件、用户身份和会话行为的全面可观察性。日志可以推送到第三方工具,例如:

AWS S3

Splunk

数据狗

SIEM平台

文档: https://developers.cloudflare.com/logs

最佳实践

使用基于身份的访问而不是静态 IP

对所有应用程序强制执行 MFA

定期审核访问规则和应用程序暴露情况

实施设备姿态验证

监控日志并与您的 SIEM 集成以获取实时警报

正在寻找托管基础设施?

如果您计划实施 Cloudflare Zero Trust,但还需要可靠的云基础设施或托管 VPS 主机来运行您的应用程序, Quape 提供与零信任原则完美契合的可定制解决方案。

您是否需要:

安全云托管

自定义无 VPN 应用程序暴露

远程访问环境

具有自定义网络规则的高性能 VPS

所有这些都可以在 VPS主机Quape 技术团队可以根据您的使用情况协助您进行 Cloudflare 设置、隧道集成和安全部署。

从初创团队到企业环境,Quape 为实施 Cloudflare Zero Trust 等现代安全实践提供了无缝基础,同时不影响速度或灵活性。

最后的想法

过渡到零信任模型不仅仅是安全性的提升,更是现代基础设施的必要演进。Cloudflare Zero Trust 提供了一种精简、可扩展且身份驱动的方法来保护您的应用、数据和团队。结合来自以下平台的强大托管和基础设施支持: Quape,构建零信任环境从未如此简单。

立即探索您的选择,迈向安全、灵活的未来。

- Cloudflare 服务中断?2025 年 11 月事件 - 2025 年 11 月 18 日

- CVE-2025-11953 React Native CLI 严重安全漏洞 - 2025 年 11 月 7 日

- 如何在 Ubuntu 24.04 上部署 n8n - 2025 年 11 月 4 日