Cách bảo mật cơ sở hạ tầng của bạn với Cloudflare Zero Trust đã trở thành một chủ đề ngày càng quan trọng trong thời đại làm việc từ xa, các mối đe dọa an ninh mạng ngày càng gia tăng và môi trường CNTT phức tạp. Các mô hình bảo mật dựa trên vành đai truyền thống không còn đủ hiệu quả. Các tổ chức đang chuyển sang mô hình mà quyền truy cập không bao giờ được tự động cấp ngay cả cho người dùng bên trong mạng.

Cloudflare Zero Trust cung cấp một giải pháp mạnh mẽ và có khả năng mở rộng, cho phép doanh nghiệp triển khai kiểm soát truy cập dựa trên danh tính, bảo vệ tài nguyên nội bộ và cho phép truy cập từ xa an toàn mà không cần dựa vào VPN truyền thống. Bài viết này sẽ hướng dẫn bạn những kiến thức cơ bản về Cloudflare Zero Trust, cách thức hoạt động và cách triển khai hiệu quả cho cả nhóm nhỏ và doanh nghiệp lớn.

Mục lục

Chuyển đổiCloudflare Zero Trust là gì?

Cloudflare Zero Trust là một khuôn khổ bảo mật hiện đại được thiết kế để xác minh mọi người dùng, thiết bị và yêu cầu bất kể vị trí mạng của họ trước khi cấp quyền truy cập vào bất kỳ tài nguyên nào. Phương pháp này thay thế các mô hình dựa trên chu vi lỗi thời bằng kiến trúc dựa trên danh tính, giúp giảm đáng kể nguy cơ vi phạm và hạn chế nguy cơ bị tấn công nội bộ.

Nếu bạn đang thắc mắc làm thế nào để bảo mật với Cloudflare Zero Trust, câu trả lời nằm ở nguyên tắc cốt lõi của nó: không tin tưởng bất kỳ ai theo mặc định. Mọi nỗ lực truy cập phải đáp ứng các yêu cầu nghiêm ngặt về xác thực, ủy quyền và trạng thái thiết bị. Điều này đảm bảo rằng ngay cả người dùng nội bộ cũng được đối xử với sự giám sát chặt chẽ như các kết nối bên ngoài, tạo ra một môi trường nhất quán và an toàn trên tất cả các điểm cuối và dịch vụ.

Các tính năng cốt lõi:

Chính sách truy cập cấp ứng dụng

Truy cập từ xa an toàn mà không cần VPN

Kiểm soát truy cập dựa trên danh tính (Google, Azure AD, GitHub, v.v.)

Thực thi trạng thái thiết bị (phiên bản hệ điều hành, phần mềm diệt vi-rút, v.v.)

Ghi nhật ký và phân tích lưu lượng truy cập

Tích hợp liền mạch với cơ sở hạ tầng hiện có

Tại sao nên sử dụng Zero Trust?

Các tổ chức hiện đại thường dựa vào lực lượng lao động lai và môi trường đa đám mây. Các mô hình bảo mật truyền thống vốn tin tưởng mọi thứ bên trong mạng không còn có thể xử lý được tính chất biến động của người dùng và các mối đe dọa. Zero Trust giúp:

Ngăn chặn chuyển động ngang trái phép

Giảm thiểu việc lạm dụng thông tin xác thực

Cải thiện khả năng hiển thị và tuân thủ quyền truy cập

Loại bỏ sự phụ thuộc vào tường lửa ngoại vi dễ vỡ

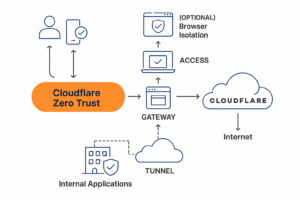

Tổng quan về kiến trúc Cloudflare Zero Trust

Nền tảng Zero Trust của Cloudflare kết hợp một số thành phần thiết yếu:

Truy cập: Kiểm soát quyền truy cập vào các ứng dụng nội bộ hoặc riêng tư

Cổng vào: Bảo vệ thiết bị bằng cách lọc lưu lượng DNS và HTTP

Đường hầm: Tiếp cận dịch vụ một cách an toàn trên internet mà không cần mở cổng

Cô lập trình duyệt (tùy chọn): Kết xuất trang web từ xa để tăng cường bảo vệ

Mọi lưu lượng đều đi qua ranh giới toàn cầu của Cloudflare, áp dụng các quy tắc Zero Trust một cách nhất quán, bất kể vị trí của người dùng.

Hướng dẫn từng bước: Thiết lập Cloudflare Zero Trust

1. Tạo tài khoản Cloudflare và kích hoạt Zero Trust

Bắt đầu bằng cách đăng ký tại cổng thông tin chính thức của Cloudflare Zero Trust:

https://developers.cloudflare.com/cloudflare-one

Sau khi đăng ký:

Đặt tên tổ chức của bạn

Xác minh email của bạn

Thiết lập nhà cung cấp danh tính của bạn

2. Thêm tên miền và định tuyến lưu lượng truy cập

Để bảo mật ứng dụng, tên miền của bạn phải được quản lý thông qua Cloudflare:

Đăng nhập vào https://dash.cloudflare.com

Thêm tên miền của bạn

Thay đổi bản ghi DNS của bạn để trỏ đến máy chủ tên của Cloudflare

Khi DNS hoạt động, mọi lưu lượng truy cập đều có thể được lọc và bảo vệ bởi Cloudflare.

3. Triển khai Cloudflare Tunnel

Cloudflare Tunnel (trước đây là Argo Tunnel) cho phép bạn hiển thị các dịch vụ nội bộ mà không cần mở cổng tường lửa.

wget https://github.com/cloudflare/cloudflared/releases/latest/download/cloudflared-linux-amd64.deb sudo dpkg -i cloudflared-linux-amd64.deb đăng nhập đường hầm cloudflared đường hầm cloudflared tạo ứng dụng nội bộ

Sau đó cấu hình đường hầm của bạn:

# /etc/cloudflared/config.yml đường hầm: tệp thông tin xác thực ứng dụng nội bộ: /root/.cloudflared/internal-app.json ingress: - tên máy chủ: app.example.com dịch vụ: http://localhost: - dịch vụ: http_status:404

Khởi động đường hầm:

tuyến đường hầm cloudflared dns ứng dụng nội bộ app.example.com chạy đường hầm cloudflared ứng dụng nội bộ

Dịch vụ nội bộ của bạn hiện có thể truy cập an toàn qua https://app.example.com

4. Cấu hình Chính sách truy cập

Sau khi đường hầm chạy, bạn có thể bảo vệ nó bằng các chính sách Access:

Đi đến Truy cập > Ứng dụng

Nhấp chuột Thêm một ứng dụng

Lựa chọn Tự lưu trữ

Xác định các quy tắc (ví dụ: chỉ những người dùng có

@company.comlãnh địa)Tùy chọn thực thi MFA, quyền truy cập theo quốc gia hoặc kiểm tra thiết bị

Nhật ký truy cập và giám sát người dùng theo thời gian thực đều có sẵn trong bảng điều khiển.

Các trường hợp sử dụng thực tế

Công cụ nội bộ an toàn: Bảo vệ bảng quản trị, môi trường phát triển và các trang web tạm thời khỏi truy cập trái phép

Kích hoạt nhóm từ xa: Cho phép truy cập an toàn vào các ứng dụng mà không tiết lộ chúng công khai hoặc dựa vào VPN cũ

Cải thiện sự tuân thủ: Thực hiện kiểm tra thiết bị và SSO để phù hợp với các quy định của ngành (SOC 2, ISO 27001)

Ghi nhật ký và giám sát

Cloudflare Zero Trust cung cấp khả năng giám sát toàn diện các sự kiện truy cập, danh tính người dùng và hành vi phiên. Nhật ký có thể được đẩy lên các công cụ của bên thứ ba như:

AWS S3

Splunk

Datadog

Nền tảng SIEM

Tài liệu: https://developers.cloudflare.com/logs

Thực hành tốt nhất

Sử dụng quyền truy cập dựa trên danh tính thay vì IP tĩnh

Áp dụng MFA trên tất cả các ứng dụng

Kiểm tra thường xuyên các quy tắc truy cập và khả năng tiếp xúc của ứng dụng

Triển khai xác thực tư thế thiết bị

Theo dõi nhật ký và tích hợp với SIEM của bạn để cảnh báo theo thời gian thực

Bạn đang tìm kiếm cơ sở hạ tầng được quản lý?

Nếu bạn đang có kế hoạch triển khai Cloudflare Zero Trust nhưng cũng cần cơ sở hạ tầng đám mây đáng tin cậy hoặc dịch vụ lưu trữ VPS được quản lý để chạy ứng dụng của mình, Quape cung cấp các giải pháp có thể tùy chỉnh phù hợp hoàn hảo với nguyên tắc Zero Trust.

Cho dù bạn cần:

Lưu trữ đám mây an toàn

Tiếp xúc ứng dụng không có VPN tùy chỉnh

Môi trường truy cập từ xa

VPS hiệu suất cao với các quy tắc mạng tùy chỉnh

Tất cả những điều đó đều có sẵn tại VPS Hosting. Đội ngũ kỹ thuật Quape có thể hỗ trợ thiết lập Cloudflare, tích hợp đường hầm và triển khai an toàn phù hợp với trường hợp sử dụng của bạn.

Từ các nhóm khởi nghiệp đến môi trường doanh nghiệp, Quape cung cấp nền tảng liền mạch để triển khai các biện pháp bảo mật hiện đại như Cloudflare Zero Trust mà không ảnh hưởng đến tốc độ hoặc tính linh hoạt.

Suy nghĩ cuối cùng

Việc chuyển đổi sang mô hình Zero Trust không chỉ là một cải tiến bảo mật mà còn là một bước tiến cần thiết cho cơ sở hạ tầng hiện đại. Cloudflare Zero Trust cung cấp một phương pháp tiếp cận hợp lý, có khả năng mở rộng và dựa trên danh tính để bảo mật ứng dụng, dữ liệu và nhóm của bạn. Kết hợp với sự hỗ trợ mạnh mẽ về lưu trữ và cơ sở hạ tầng từ các nền tảng như Quape, việc xây dựng môi trường Zero Trust chưa bao giờ dễ dàng hơn thế.

Khám phá các lựa chọn của bạn ngay hôm nay và thực hiện bước tiếp theo hướng tới một tương lai an toàn và linh hoạt.

- Sự cố Cloudflare tháng 11 năm 2025 - Tháng mười một 18, 2025

- CVE-2025-11953 Lỗ hổng bảo mật nghiêm trọng của React Native CLI - Tháng mười một 7, 2025

- Cách triển khai n8n trên Ubuntu 24.04 - Tháng mười một 4, 2025